Minulý měsíc jsme vám v článku Začínají se objevovat případy vydírání DDoS útoky na aplikační vrstvě ukázali, jak probíhá vydírání a následný DDoS útok na web zákazníka. Víme, že těchto případů postupně přibývá, ale tempo nepříjemně zrychluje. Z analýz logů navíc vidíme, že se útočníci snaží své útoky lépe maskovat, zkouší nové metody a hledají kde máme limity ochran.

Co je to útok na aplikační vrstvě

Útok na aplikační vrstvě (odborně Layer 7 attack) se snaží přetížit přímo vaši webovou stránku. Mohou to být prosté dotazy o webovou stránku skriptem, simulované procházení webu robotem anebo i na první pohled legitimní návštěvnost, kdy však uživatel nemá ponětí, že přetěžuje něčí stránku, protože přístup probíhá přes děravou aplikaci anebo iframe.

Pokud nemáte optimalizovaný web anebo máte někde nějakou zranitelnost v podobě náročného skriptu, tak pro úspěšný útok ani není potřeba více zařízení. Tedy jedná se o DoS útok (Denial of service – odepření přístupu ke službě). Nicméně s tím co se potýkáme jde už o koordinovaný útok více zařízení, které provádí útok společně. Tyto útoky se označují jako DDoS (Distributed denial of service – distribuované odepření služby).

Kdo provádí tyto útoky

Pokud je nějaké zařízení (PC, mobil, server, router, chytrá lednička, IP kamery atd.) napadené a ovládne je útočník, tak je zařadí do takzvaného botnetu. Útočník pak botnet ovládá přes C&C servery (Command and Control – rozkazuj a ovládej).

Součástí botnetu mohou být i napadené weby, kde je skrytý backdoor (zadní vrátka) a skript pro provádění rozkazů, které přijdou z C&C serveru.

Velké botnety (tisíce až miliony zařízení) ovládají organizované skupiny, jejichž cílem je vydělávat peníze. Většina botnetů tak provádí činnosti, které jim vydělávají nejvíce. V současné době je to hlavně ransomware, phishing, kradení citlivých dat a získávání dalších zařízení do botnetu.

Botnet většinou umí i různé druhy DDoS útoků. Pokud někdo zaplatí, tak tyto útoky mohou provést.

Případ #1 – cíl eshop, výpalné 4500 USD

V lednu jsme se setkali s prvním případem, kdy byl náš zákazník vydírán DDoS útokem na aplikační vrstvě. Zaslal nám i e-mail od vyděračů, kde po něm chtěli 3000 USD v bitcoin (najdete jej v předchozím článku). Vzhledem k tomu, že časy seděly, tak předpokládáme, že to opravdu bylo od útočníku.

Teď byla situace podobná. Vzorek e-mailu nemáme. Jen nám zákazník napsal, že někdo po něm chce 4500 USD v bitcoin. Dle analýz provozu a hlaviček požadavků předpokládáme, že se jednalo o stejného útočníka.

Na rozdíl od předchozího útoku, který byl velmi špatně maskovaný a stačilo data vhodným způsobem seskupit, abychom získali přesná pravidla pro blokaci, tento byl už o trochu sofistikovanější.

Co bylo opravdu zajímavé, že šel po neexistujících stránkách. V podstatě každý přístup volal:

doména.tld/řetězec

kde řetězec byl složen z 12 alfanumerických znaků. V logu pak přístupy od útočníka vypadaly následovně:

Při tomto útoku záleží jak máte nastavené odbavování chyb 404, tedy neexistujících stránek. Pokud to řeší redakční systém, tak většinou nejsou takové požadavky cachované a velice rychle může dojít k přetížení. Ideální je přesměrování přes .htacces na statickou HTML stránku anebo vypadání chybové zprávy.

Vzhledem k tomu, že je to 1 přístup na 1 URL, tak se mohou takovéto útoky velice snadno ztratit v logu. Samozřejmě zapomeňte na to, že tyto přístupy uvidíte ve statistikách návštěvnosti, které se vkládají formou JavaScript (například Google analytics). Ten měří skutečné návštěvníky, jejichž prohlížeč spustí JavaScript, ne roboty, kteří jen posílají požadavky.

Teoreticky se mohl také útočník snažit přetížit ochranu. Vezměte si, že byste ke každé URL museli vytvořit automaticky pravidlo, případně analyzovat velmi dlouhý log.

Webserver to udýchal, ale web zákazníka už začal vracet chyby 503 (vyčerpané procesy) a stránky se načítaly pomalu. Dal nám vědět, a tak jsme jej rychle schovali za WEDOS Global Protection, která je stále ve vývoji, ale už tyto útoky dokáže vyřešit.

Během chvíle bylo po problému. Kolegové s ochranou opravdu pokročili. Mají už funkční administraci, takže vše je rychlejší, pohodlnější a přehlednější.

Útočník to zhruba 30 minut ještě zkoušel, ale když zjistil, že narazil, tak využil potenciál svého botnetu a poslal tam Layer 4 attack (přes transportní vrstvu) v podobě pár stovek tisíc SYN paketů (SYN flood). To už odchytla DDoS ochrana.

Tato část útoku skončila zhruba za dvě hodiny. Nebylo to nic extrémního. Chodí na nás pravidelně daleko silnější útoky tohoto typu. Navíc s nimi máme bohaté zkušenosti už od roku 2013.

Na druhou stranu je třeba si uvědomit, proti komu vlastně stojíte. 500K SYN paketů za vteřinu je na české poměry celkem dost. Je to velmi zákeřný útok, proti kterému potřebujete specifickou ochranu. Ne každý může investovat přes milion ročně do hardware, vývoje a lidí, jen aby vylepšoval ochranu proti DDoS útokům 😉

Případ #2 – cíl eshop, výpalné neznámé

Tento útok proběhl začátkem února a překvapil nás svou silou, kdy počet zablokovaných přístupů přesáhl 168 tisíc za minutu.

Cílem byl opět e-shop. Útočník směřoval všechny přístupy na jeho hlavní stránku, kterou měl naštěstí velmi dobře optimalizovanou a nacachovanou.

Útok začal v 14:00 a jeho intenzita postupně rostla. Po 14:40 už byla tak velká, že web se začal zpomalovat a postupně se objevovaly chyby 503.

Zákazník nám napsal, že má problém s webem. Technici už to nějakou dobu sledovali, ale pokud to neovlivňuje ostatní zákazníky, tak nezasahují. Po domluvě putoval za naší ochranu WEDOS Global Protection.

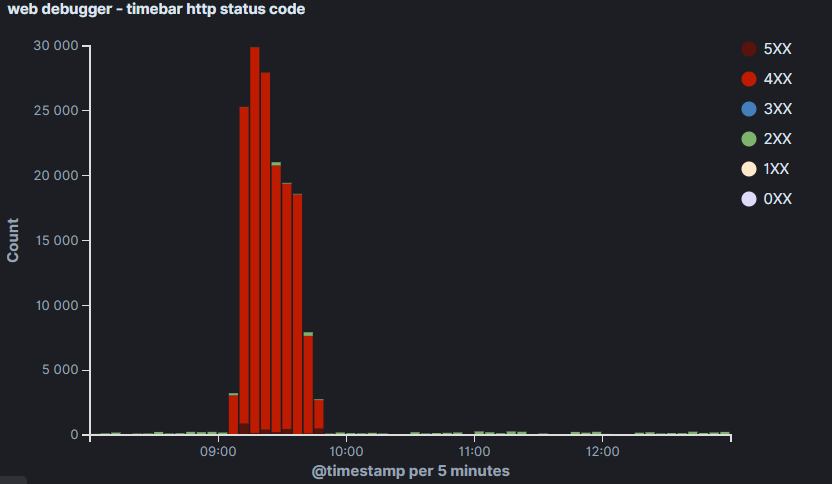

Samozřejmě se webu okamžitě ulevilo. Zato útočník se rozhodl pořádně přitvrdit. Nakonec na minutovém grafu z toho vytáhl až 168.199 přístupů.

Na grafu z ochran je také vidět, jak změnil taktiku. Pokusil se 3x prorazit pomocí většího počtu přístupů v jeden okamžik.

Celkem trval útok na zákazníka zhruba 2 hodiny. Z dat na webserveru (než byla nasazena ochrana), máme i údaje odkud šly útoky.

Jak vidíte, hodně toho šlo z Evropy a dokonce ČR je na 4. místě. Nějaká geoblokace, kdy odříznete zahraničí by v tomto případě nepomohla.

Na provoz z ČR jsme se pak podívali důkladně.

Tento útok byl specifický tím, že útočník zneužíval k útoku různé služby pro anonymní procházení webu (proxy servery, TOR). V podstatě všechny 45.153.160.* jsou TOR exit nody. Ta IP adresa na prvním místě se nachází na seznamech proxy serverů. Chodí z ní útoky opakovaně a žádný užitečný provoz. Skončila tak na permanentním black listu.

Kolik bylo výkupné jsme se nedozvěděli. Vyděračský e-mail zřejmě spadl do spamu.

Závěr

Sledujeme provoz a vylepšujeme naše ochrany. Již brzy vás necháme nahlédnout do budoucí zákaznické administrace WEDOS Global Protection. Chceme službu udělat co možná nejednoduší pro používání, ale zároveň dát možnost volby co blokovat anebo povolit navíc a jakým způsobem.

Mimochodem pokud byste se chtěli podílet i vy na vývoji ochran (L3, L4 anebo L7), tak nabíráme lidi. WEDOS Global protection bude součástí naší nové celosvětové sítě WEDOS Global. Tento rok máme v plánu umístit do 25 lokalit přes 1000 fyzických serverů, které nám pomohou posunout naše ochrany na úplně novou úroveň. Hodilo by se nám pár lidí do týmu. Máme otevřených 8 pozic a na některé hledáme více lidí. Náš růst je aktuálně omezen jen počtem lidí.